यह ब्लॉग प्रदर्शित करेगा:

- काली लिनक्स में हैशकैट कैसे स्थापित करें?

- काली लिनक्स में हैशकैट का उपयोग कैसे करें?

- बोनस टिप: पासवर्ड क्रैकिंग के लिए काली की वर्डलिस्ट का उपयोग कैसे करें

- निष्कर्ष

काली लिनक्स में हैशकैट कैसे स्थापित करें?

हैशकैट एक एथिकल हैकिंग टूल है जिसका उपयोग साइबर सुरक्षा पेशेवरों द्वारा पासवर्ड क्रैक करने के लिए किया जाता है। यह हैश को क्रैक करने या हैश को पासवर्ड में बदलने के लिए ब्रूट फोर्स और कई अन्य हैशिंग एल्गोरिदम का उपयोग करता है। इस उद्देश्य के लिए, यह विभिन्न प्रकार के आक्रमण मोड का उपयोग करता है। काली लिनक्स में हैशकैट पहले से इंस्टॉल है। यदि यह काली पर स्थापित नहीं है, तो नीचे दिए गए चरणों का पालन करके इसे स्थापित करें।

चरण 1: काली को अद्यतन करें

सबसे पहले, 'का उपयोग करके काली को नवीनतम रोलिंग रिलीज़ में अपडेट करें उपयुक्त अद्यतन ' आज्ञा:

सूडो उपयुक्त अद्यतन

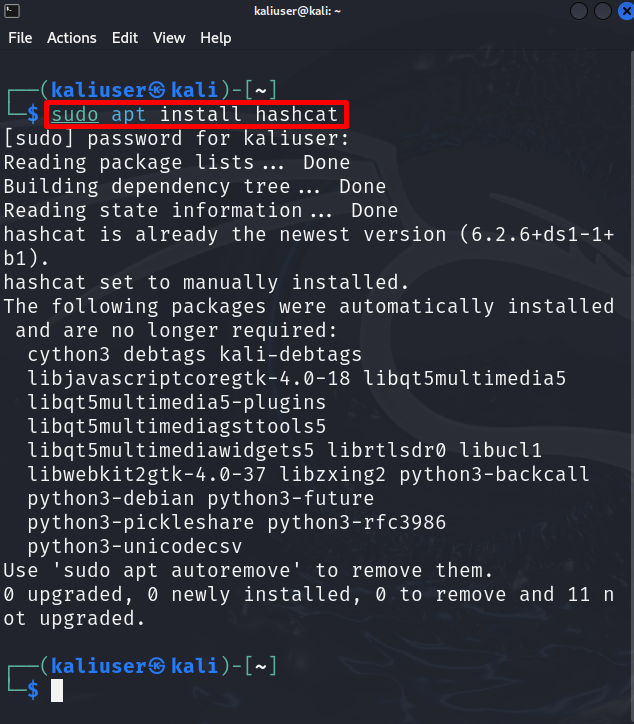

चरण 2: हैशकैट स्थापित करें

अब, 'का उपयोग करके काली में हैशकैट पैकेज स्थापित करें उपयुक्त हैशकैट स्थापित करें ' आज्ञा:

सूडो अपार्ट स्थापित करना hashcat

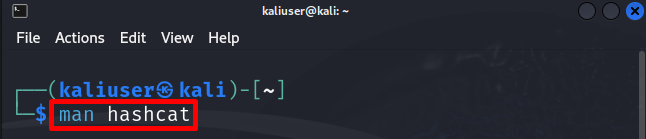

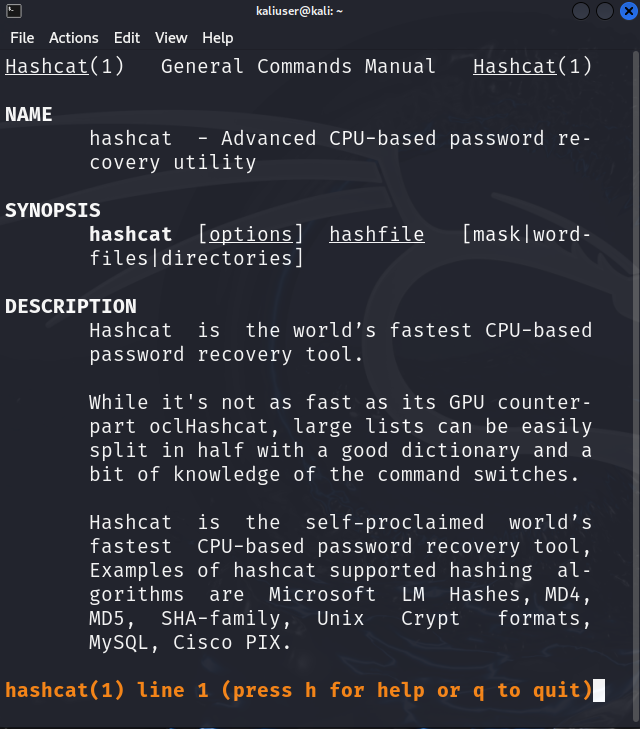

चरण 3: हैशकैट मैनुअल की जाँच करें

हैशिंग एल्गोरिदम कोड की जांच करने या हैशकैट के आक्रमण मोड को चुनने के लिए, नीचे दिए गए कमांड का उपयोग करके इसके मैनुअल की जांच करें:

आदमी hashcat

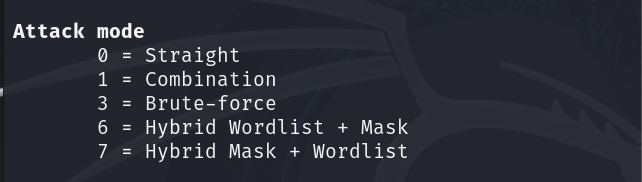

आक्रमणकारी मोड

यहां, आप देख सकते हैं कि हैशकैट टूल में विभिन्न आक्रमण मोड उपलब्ध हैं। इन विधाओं का संक्षिप्त विवरण इस प्रकार है:

- सीधा: दी गई शब्द सूची से पासवर्ड क्रैक करने का प्रयास करें।

- संयोजन: अनेक शब्द सूचियों से शब्दों को मिलाकर पासवर्ड क्रैक करने का प्रयास करें।

- पाशविक बल: यह क्रूर बल तकनीक लागू करता है और दिए गए वर्णसेट से प्रत्येक वर्ण का प्रयास करता है।

- हाइब्रिड वर्डलिस्ट + मास्क: यह वर्डलिस्ट और मास्क को जोड़ती है

- हाइब्रिड मास्क + वर्डलिस्ट: यह मास्क और वर्डलिस्ट को भी जोड़ता है।

- एसोसिएशन पर हमला: यह उन संकेतों के संयोजन का उपयोग करता है जो किसी विशेष उपयोगकर्ता पासवर्ड या फ़ील्ड जैसे उपयोगकर्ता नाम, किसी भी व्यक्तिगत जानकारी या फ़ाइल नाम से जुड़े होते हैं:

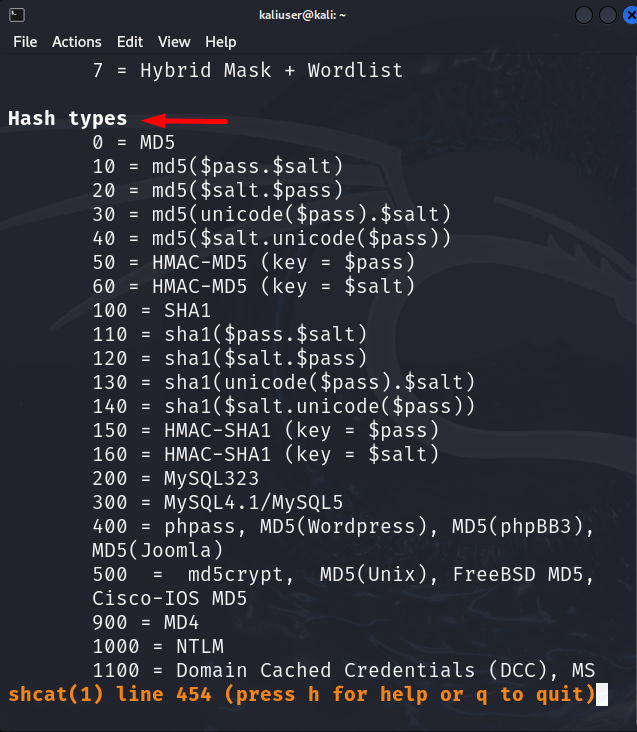

हैश प्रकार

क्रैक करने के लिए आवश्यक हैश के प्रकार हैश प्रकारों में बताए गए हैं। हैश प्रकार के कोड का उपयोग हैश किए गए पासवर्ड को क्रैक करने के लिए किया जाता है:

काली लिनक्स में हैशकैट का उपयोग कैसे करें?

हैशकैट काली लिनक्स में सीपीयू और जीपीयू क्रैकर्स का उपयोग करता है जो प्रदान किए गए हैश से पासवर्ड को कुशलतापूर्वक क्रैक करता है। यदि आप वर्चुअल मशीन पर काली लिनक्स का उपयोग कर रहे हैं, तो आप जीपीयू क्रैकर्स का पूरी तरह से उपयोग करने में असमर्थ हैं। हालाँकि, हैशकैट सीपीयू मोड के साथ भी ठीक काम करता है। काली सिस्टम या काली वर्चुअल मशीन पर हैशकैट का उपयोग करने के लिए, उपयोगकर्ता के पास कम से कम 4 से 8 जीबी रैम होनी चाहिए।

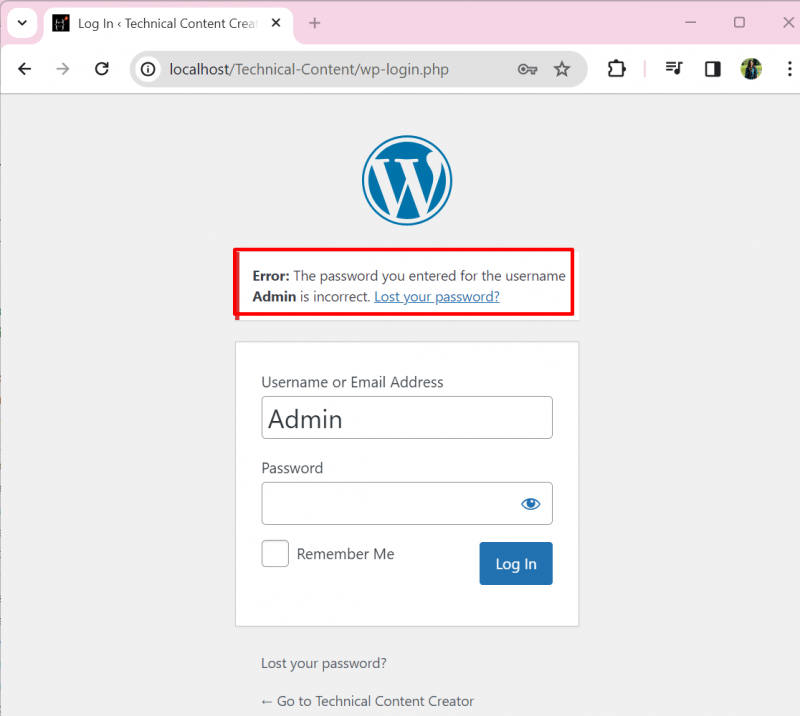

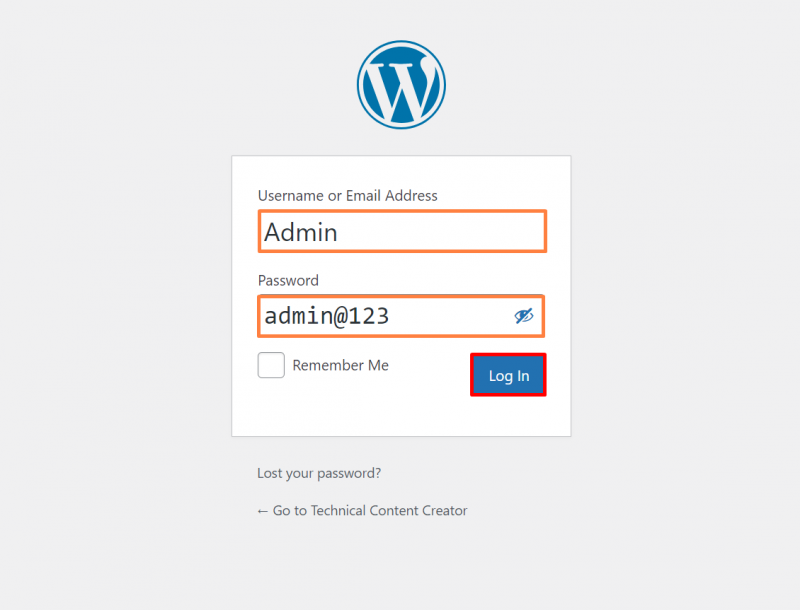

आइए एक वर्डप्रेस वेबसाइट का उदाहरण लेकर पासवर्ड हैकिंग के लिए हैशकैट के उपयोग को समझने का प्रयास करें। मान लीजिए कि उपयोगकर्ता व्यवस्थापक खाते का पासवर्ड भूल गया है और अब वेबसाइट डैशबोर्ड तक पहुंचने में असमर्थ है जैसा कि नीचे दिखाया गया है:

अब, हम वर्डप्रेस वेबसाइट एडमिन के भूले हुए पासवर्ड को पुनर्प्राप्त करने के लिए हैशकैट टूल का उपयोग करेंगे। उचित प्रदर्शन के लिए, नीचे दी गई प्रक्रिया का पालन करें।

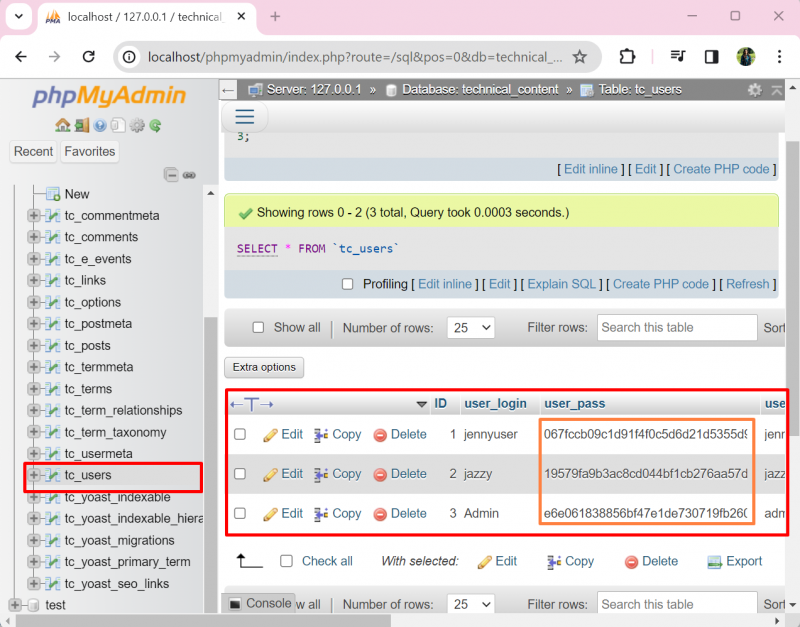

चरण 1: हैश्ड पासवर्ड प्राप्त करें

व्यवस्थापक उपयोगकर्ताओं के पास निश्चित रूप से वर्डप्रेस डेटाबेस तक पहुंच है। आइए डेटाबेस से वेबसाइट उपयोगकर्ताओं के एन्क्रिप्टेड हैशेड पासवर्ड प्राप्त करें:

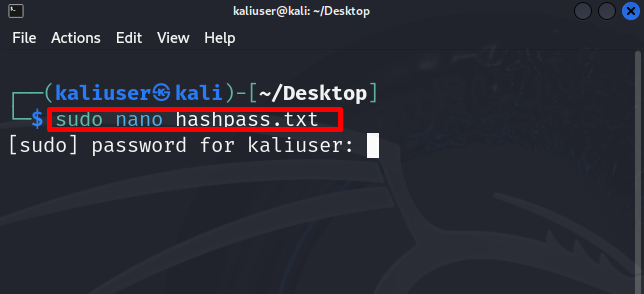

चरण 2: हैश किए गए पासवर्ड को टेक्स्ट फ़ाइल में सहेजें

इसके बाद, पासवर्ड हैश को एक टेक्स्ट फ़ाइल में सहेजें। यहां, हम 'बना रहे हैं हैशपास.txt 'फ़ाइल में' डेस्कटॉप नैनो संपादक का उपयोग करके निर्देशिका:

सूडो नैनो हैशपास.txt

उस पासवर्ड को सेव करें जो हैश में परिवर्तित हो गया है ' हैशपास.txt ' फ़ाइल। प्रदर्शन के लिए, हमने तीन पासवर्ड सहेजे हैं जिन्हें पहले ही 'के माध्यम से हैशेड में परिवर्तित कर दिया गया था' एमडी5 'हैशिंग एल्गोरिदम:

फ़ाइल को सहेजने के लिए, “दबाएँ” CTRL+S ' और संपादक को बंद करने के लिए, ' का उपयोग करें CTRL+X ”।

चरण 3: वर्डलिस्ट शब्दकोश प्रदान करें

इसके बाद, वर्डलिस्ट डिक्शनरी प्रदान करें जहां से हैशकैट 'में दिए गए पासवर्ड हैश के साथ शब्दों के हैश का मिलान करने का प्रयास करेगा।' hashpass.txt ' फ़ाइल। प्रदर्शन के लिए, हम अपनी स्वयं की वर्डलिस्ट बनाएंगे जिसमें 12 अलग-अलग पासवर्ड होंगे:

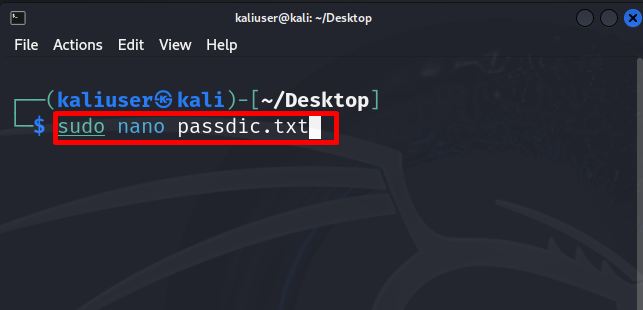

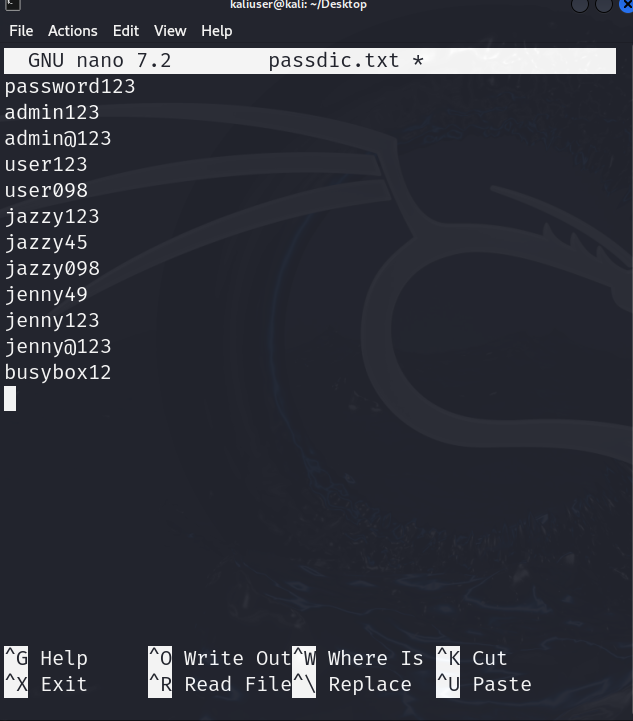

सूडो नैनो passdic.txt

यहां, हमने अपने '' में पासवर्ड के विभिन्न संयोजनों को सहेजा है। passdic.txt ' शब्द सूची। उपयोगकर्ता काली द्वारा प्रदान की गई शब्द सूची का भी उपयोग कर सकता है जिसे नीचे अनुभाग में समझाया गया है:

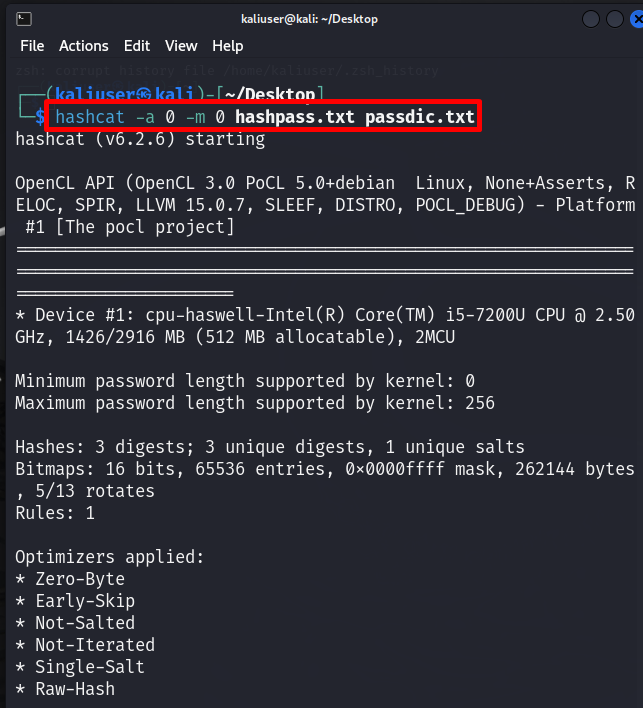

चरण 4: पासवर्ड क्रैक करें

अब, ' का उपयोग करके पासवर्ड क्रैक करें हैशकैट -ए <अटैक मोड> -एम <हैश-टाइप> <पाथ-टू-हैशपास.txt> <पाथ-टू-वर्डलिस्ट> ' आज्ञा:

hashcat -ए 0 -एम 0 hashpass.txt passdic.txtयहाँ, ' -ए 0 'मतलब हमने प्रयोग किया है' सीधा हमला मोड ' और ' -म 0 ” इसका मतलब है कि हम MD5 हैश को पासवर्ड में परिवर्तित कर रहे हैं। तो, हम 'लागू करेंगे' एमडी5 'हैशिंग एल्गोरिदम' के हैश से मेल खाने के लिए hashpass.txt प्रदान की गई वर्डलिस्ट (passdic.txt) में:

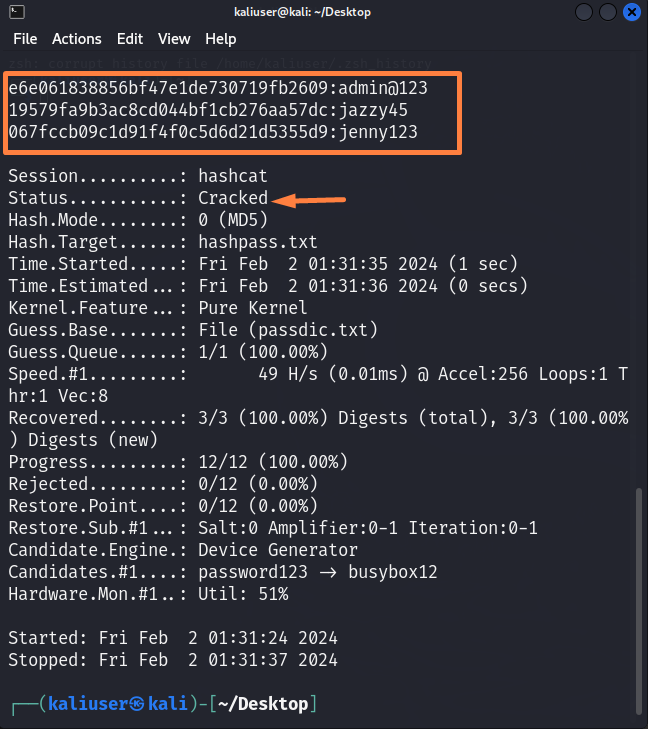

यहां, आप देख सकते हैं कि हमने दिए गए पासवर्ड हैश से वेबसाइट पासवर्ड को प्रभावी ढंग से क्रैक कर लिया है:

चरण 5: सत्यापन

सत्यापन के लिए, आइए व्यवस्थापक पासवर्ड आज़माएँ' admin@123 वर्डप्रेस वेबसाइट तक पहुंचने के लिए:

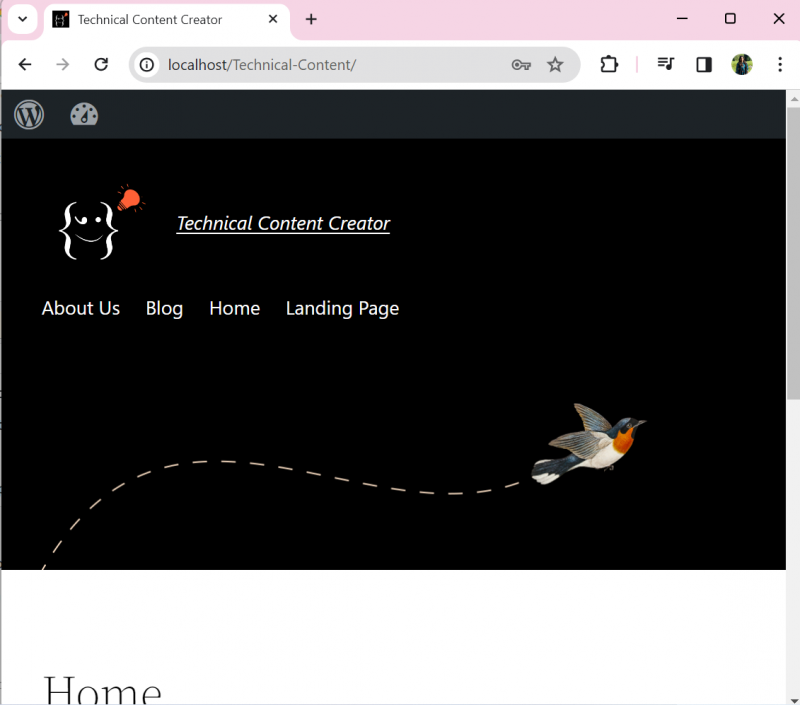

यहां, आप देख सकते हैं कि हमने काली के हैशकैट टूल का उपयोग करके भूले हुए पासवर्ड को सफलतापूर्वक पुनर्प्राप्त कर लिया है:

बोनस टिप: पासवर्ड क्रैकिंग के लिए काली की वर्डलिस्ट का उपयोग कैसे करें

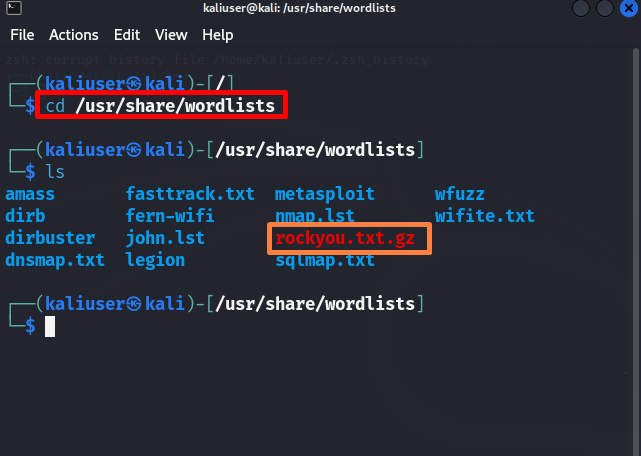

काली लिनक्स एक पूर्व-स्थापित वर्डलिस्ट भी प्रदान करता है जिसका उपयोग विभिन्न प्रकार के पासवर्ड को क्रैक करने के लिए किया जाएगा। इस शब्द सूची में लाखों शब्द और पासवर्ड संयोजन शामिल हैं। काली का उपयोग करने के लिए ' rockyou.txt पासवर्ड क्रैक करने के लिए वर्डलिस्ट, नीचे दिए गए चरणों का पालन करें।

चरण 1: 'वर्डलिस्ट' निर्देशिका खोलें

खोलने के लिए ' शब्द सूचियों 'निर्देशिका, दिए गए आदेश का उपयोग करें:

सीडी / यूएसआर / शेयर करना / शब्द सूचियोंइसके बाद, ' चलाएँ रास काली की सभी फाइलों और निर्देशिकाओं को देखने के लिए ' शब्द सूचियों ' निर्देशिका। यहां विभिन्न प्रकार के पासवर्ड या शब्द सूचियां उपलब्ध हैं। उपयोगकर्ता खाता पासवर्ड जैसे सामान्य या सीधे पासवर्ड को ट्रैक करने के लिए, आप 'का उपयोग कर सकते हैं rockyou.txt ' फ़ाइल:

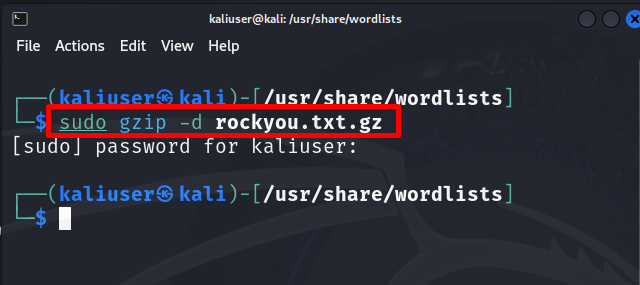

चरण 2: “rockyou.txt.gz” फ़ाइल को अनज़िप करें

'का उपयोग करने के लिए rockyou.txt हैशकैट टूल में 'फ़ाइल, सबसे पहले,' का उपयोग करके फ़ाइल को अनज़िप करें gzip -d rockyou.txt.gz ' आज्ञा। इस कार्रवाई की आवश्यकता हो सकती है ' सूडो ' प्रयोगकर्ता के अधिकार:

सूडो gzip -डी rockyou.txt.gz

चरण 3: पासवर्ड क्रैक करें

अब, पासवर्ड क्रैक करने के लिए हैशकैट कमांड का उपयोग करें।

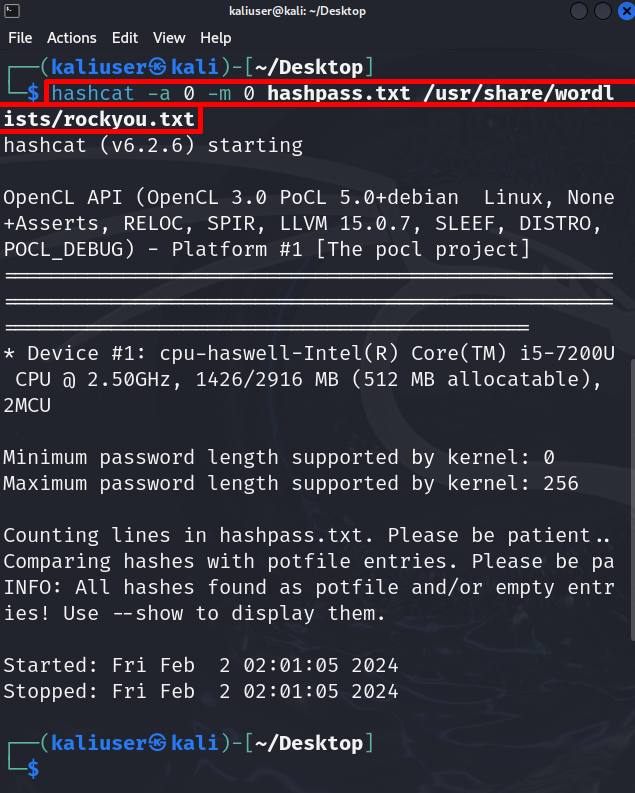

hashcat -ए 0 -एम 0 हैशपास.txt / यूएसआर / शेयर करना / शब्द सूचियों / rockyou.txtयहां, आप देख सकते हैं कि इस बार हमने 'का उपयोग किया है rockyou.txt व्यक्तिगत वर्डलिस्ट के बजाय फ़ाइल:

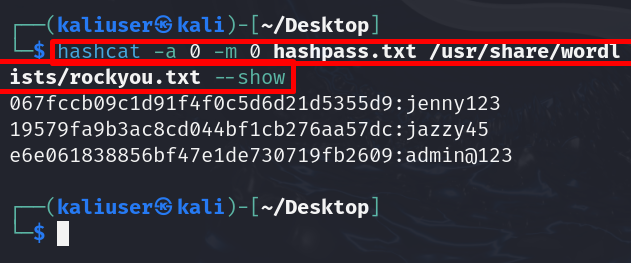

उपरोक्त आउटपुट में, आप देख सकते हैं कि हैश पाए गए हैं लेकिन देखे नहीं जा सकते। हैश देखने के लिए, बस “जोड़ें” -दिखाओ हैशकैट कमांड में विकल्प:

hashcat -ए 0 -एम 0 हैशपास.txt / यूएसआर / शेयर करना / शब्द सूचियों / rockyou.txt --दिखाओ

हमने काली लिनक्स में हैशकैट का उपयोग करने के तरीके के बारे में विस्तार से बताया है।

निष्कर्ष

काली लिनक्स में हैशकैट टूल का उपयोग करने के लिए, सबसे पहले हैश में परिवर्तित किए गए पासवर्ड को “ ।TXT ' पाठ फ़ाइल। उसके बाद, पासवर्ड हैश को वर्डलिस्ट टेक्स्ट फ़ाइल जैसे काली की वर्डलिस्ट फ़ाइल से मिलाएं। rockyou.txt ' फ़ाइल। इस प्रयोजन के लिए, बस 'का उपयोग करें हैशकैट -ए <अटैक मोड> -एम <हैश-टाइप> <पाथ-टू-हैशपास.txt> <पाथ-टू-वर्डलिस्ट> ' आज्ञा। इस पोस्ट में काली लिनक्स पर हैशकैट के उपयोग का प्रदर्शन किया गया है।